Imagina que tu casa no tuviera llaves. Cualquiera podría entrar, moverse por las habitaciones y hacer lo que quisiera. Probablemente no dormirías tranquilo. En el mundo digital, pasa exactamente lo mismo si no controlas quién accede a tus recursos y qué puede hacer con ellos.

Hoy, en un entorno donde la nube lidera la infraestructura tecnológica, la seguridad no es una opción: es un requisito obligatorio. Aquí es donde entra en acción AWS IAM (Identity and Access Management), un servicio esencial que te ayuda a gestionar de forma precisa y segura quién puede hacer qué dentro de tu cuenta de AWS.

Ya sea que estés dando tus primeros pasos en la nube o administrando entornos empresariales complejos, conocer y aplicar correctamente IAM te permitirá trabajar con confianza, minimizando riesgos y asegurando la integridad de tus aplicaciones y datos.

¿Qué es IAM en AWS?

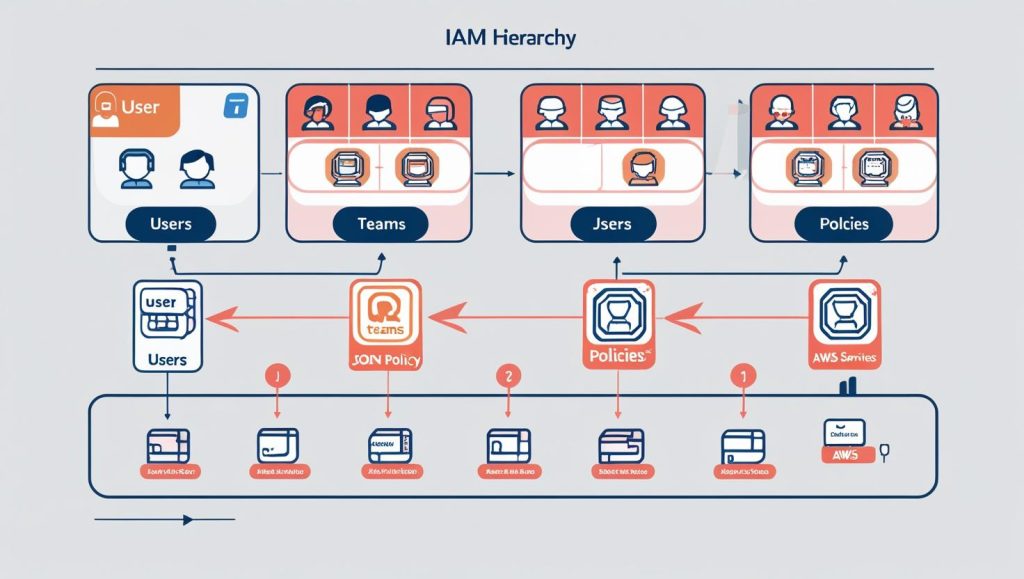

IAM (Identity and Access Management) es el servicio de AWS encargado de gestionar el acceso a los recursos de la nube. Permite crear identidades, establecer permisos y controlar con precisión qué pueden hacer los usuarios o servicios dentro de tu cuenta.

En lugar de usar una cuenta única para todo, IAM promueve la creación de usuarios individuales, agrupados según sus funciones, con políticas específicas que definen sus permisos.

Principales conceptos de IAM

Identidades: usuarios y cuenta root

Cuando creas una cuenta en AWS, se genera automáticamente una identidad con acceso total: la cuenta root. Aunque tiene permisos completos, se recomienda no usarla para tareas diarias, ya que representa un alto riesgo si sus credenciales se ven comprometidas. En su lugar, es mejor crear usuarios con permisos específicos.

Gestión de accesos

IAM permite definir políticas para controlar quién accede a qué. Una vez que se configura un usuario, se le asignan políticas en formato JSON que establecen sus permisos de manera clara y controlada.

Usuarios y grupos

Los usuarios representan personas o procesos que requieren acceso. Se pueden agrupar para facilitar la asignación de permisos comunes. Cabe destacar que los grupos no pueden contener otros grupos.

Permisos

IAM sigue el principio de mínimo privilegio, lo que significa que solo se deben otorgar los permisos estrictamente necesarios para cada función. Esto ayuda a reducir la superficie de ataque y a mantener un entorno más seguro.

Estructura de una política IAM

Las políticas en IAM están escritas en JSON y tienen la siguiente estructura:

- Version: siempre debe indicarse, siendo la versión recomendada “2012-10-17”.

- Id: un identificador opcional.

- Statement: el bloque principal que contiene una o más reglas.

Cada declaración incluye:

- Sid: identificador único (opcional).

- Effect: define si la acción está permitida (Allow) o denegada (Deny).

- Principal: a quién se aplica la política.

- Action: qué acciones están permitidas o denegadas.

- Resource: sobre qué recursos aplica.

- Condition: condiciones adicionales para aplicar la política (opcional).

Un ejemplo de una política IAM en formato JSON:

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "ExampleJsonPolicy",

"Effect": "Deny",

"Action": [

"ec2:Delete*",

"rds:Delete*",

"s3:Delete*",

"iam:Delete*",

"iam:Create*",

"iam:Update*"

],

"Resource": "*"

}

]

}Roles IAM para servicios en AWS

Los roles IAM permiten que los servicios de AWS accedan entre sí sin usar credenciales. A diferencia de los usuarios, los roles no están ligados a una persona, sino a un servicio que lo asume temporalmente.

Por ejemplo, una instancia EC2 puede asumir un rol IAM que le permite leer archivos desde un bucket S3 sin necesidad de guardar claves de acceso.

🟢 Ventajas de usar roles IAM:

- Aumenta la seguridad al evitar claves embebidas.

- Permite un control más granular de los permisos.

- Centraliza la gestión desde IAM.

- Cumple con buenas prácticas recomendadas por AWS.

Recomendaciones y buenas prácticas de IAM

Implementar IAM de forma correcta es clave para una arquitectura segura. Aquí tienes algunas sugerencias esenciales:

- No uses la cuenta root salvo para tareas puntuales.

- Crea un usuario IAM por persona o proceso.

- Agrupa usuarios por rol y asigna permisos al grupo.

- Usa contraseñas seguras y activa la autenticación multifactor (MFA).

- Crea roles para accesos entre servicios.

- Usa claves solo para CLI o SDK y cámbialas regularmente.

- Revisa los permisos asignados con herramientas como Access Advisor.

El modelo de responsabilidad compartida en IAM

La seguridad en la nube es responsabilidad de ambas partes:

Responsabilidad de AWS

- Mantener la seguridad de la infraestructura física.

- Gestionar redes, centros de datos y hardware.

- Validar el cumplimiento normativo.

Tu responsabilidad como cliente

- Configurar usuarios, roles, grupos y políticas en IAM.

- Activar MFA y proteger credenciales.

- Monitorear accesos y ajustar permisos.

- Asegurar el cumplimiento de tus políticas internas.

Conclusión

La nube es poderosa, pero como toda herramienta, necesita reglas claras. IAM en AWS es la columna vertebral de la seguridad en la nube. Te brinda el control, la flexibilidad y la visibilidad necesarias para operar de forma responsable y escalable.

Ya sea que administres un entorno de desarrollo personal o una infraestructura empresarial, aprender IAM es el primer paso para construir sistemas seguros y eficientes en la nube.